¿Su página web es visitada constantemente, o escribe un blog y tiene muchos lectores y necesita transmitir un mensaje en tiempo real de forma masiva a todas las personas que lo siguen?

Ahora podrá hacer, con su propia voz, una conversación, una conferencia, un concierto o un mensaje personal, y difundirlo instantáneamente a través de sus sitios en internet.

Para acceder a este servicio, puede hacerlo a través de www.flipzu.com

Con su lema, «hazte escuchar», Flipzu brinda la oportunidad de compartir contenido de audio y voz en tiempo real, es decir, desde fiestas, entrevistas y conversatorios, hasta un mensaje personal, y trasmitirlo directamente.

El proceso es sencillo: simplemente ingrese mediante sus cuentas de Twitter o Facebook, grabe su mensaje y decida si quiere transmitirlo inmediatamente, es decir en tiempo real. Para ello debe contar con un micrófono conectado al computador.

Así mismo, le permite acceder a los mensajes de voz o podcasts que sus amigos recientemente acaben de publicar o acceder a los audios que hayan alojado otros usuarios de la comunidad.

Flipzu es una práctica herramienta que puede utilizar tanto desde su sitio oficial como desde su sitio móvil.

Flipzu puede ser útil si desea, por ejemplo, grabar seminarios, talleres, conferencias o lecciones y compartirlas con su comunidad en internet, quienes podrán acceder a ellas cuantas veces quieran, desde su sitio web.

viernes, 17 de junio de 2011

jueves, 16 de junio de 2011

Descarga gratuita de aplicaciones Microsoft para estudiantes

¿Es estudiante de Sistemas y no cuenta con los recursos suficientes para comprar programas necesarios para la práctica de sus clases? No se preocupe, la empresa Microsoft brinda en la web a estudiantes de Sistemas de todo el mundo una serie de aplicaciones para su descarga gratuita.

Para acceder a este servicio, puede hacerlo a través de.

¿Se encuentra estudiando Informática, Desarrollo de Software o Ingeniería de Sistemas? Este servicio, llamado Dreamspark, le permite acceder como estudiante a una amplia lista de aplicaciones y herramientas necesarias para el desarrollo de sus estudios.

Para acceder a la zona de descargas de las aplicaciones, usted debe ingresar con su cuenta de Windows Live; si es usuario de Hotmail podrá ingresar directamente.

Dentro de los datos que se registran, debe incluir la institución educativa en donde adelanta sus estudios, ya que este servicio está enfocado exclusivamente a estudiantes de educación secundaria y universitaria.

Aplicaciones y herramientas de desarrollo como Visual Studio, Visual Basic y SQL, entre otros, se encuentran disponibles para descarga gratuita, sin limitaciones de uso ni fechas de vencimiento.

También puede acceder a exámenes de certificación sin costo alguno, hasta el mes de junio del presente año, estos certificados tienen una gran relevancia en el momento de presentar su hoja de vida en una empresa.

Contar con estas herramientas profesionales instaladas en su computador será de gran ayuda para el desarrollo de su formación académica.

Para acceder a este servicio, puede hacerlo a través de

¿Se encuentra estudiando Informática, Desarrollo de Software o Ingeniería de Sistemas? Este servicio, llamado Dreamspark, le permite acceder como estudiante a una amplia lista de aplicaciones y herramientas necesarias para el desarrollo de sus estudios.

Para acceder a la zona de descargas de las aplicaciones, usted debe ingresar con su cuenta de Windows Live; si es usuario de Hotmail podrá ingresar directamente.

Dentro de los datos que se registran, debe incluir la institución educativa en donde adelanta sus estudios, ya que este servicio está enfocado exclusivamente a estudiantes de educación secundaria y universitaria.

Aplicaciones y herramientas de desarrollo como Visual Studio, Visual Basic y SQL, entre otros, se encuentran disponibles para descarga gratuita, sin limitaciones de uso ni fechas de vencimiento.

También puede acceder a exámenes de certificación sin costo alguno, hasta el mes de junio del presente año, estos certificados tienen una gran relevancia en el momento de presentar su hoja de vida en una empresa.

Contar con estas herramientas profesionales instaladas en su computador será de gran ayuda para el desarrollo de su formación académica.

Synergy: control de varias computadoras desde un mismo dispositivo

¿Se imagina poder controlar varias computadoras de su empresa, con la ayuda de un sólo teclado y un ratón? Pues bien, esto es posible gracias a Sinergia, un programa gratuito que nos entrega la posibilidad de centralizar el acceso y el manejo de la información en diferentes computadores.

Para acceder a la aplicación, lo puede hacer desde www.synergy-foss.org

Con Sinergia, es posible compartir archivos, copiar y pegar textos entre diferentes computadores, a través del uso de un solo teclado y un ratón. Luego de descargar la aplicación, se configura el acceso a cada uno de los computadores conectados, a fin de que estos queden sincronizados.

Los usuarios pueden acceder a tutoriales, foros, documentos de apoyo y toda la información relacionada a nuevas actualizaciones.

Sinergia funciona en sistemas operativos Windows, Mac y algunas versiones de Linux.

Este programa es ideal para personas y empresas que desean ahorrar costos en partes de computador y que desean controlar varios equipos con la ayuda de un solo teclado y un ratón.

Con Sinergia, es posible compartir archivos, copiar y pegar textos entre diferentes computadores, a través del uso de un solo teclado y un ratón. Luego de descargar la aplicación, se configura el acceso a cada uno de los computadores conectados, a fin de que estos queden sincronizados.

Los usuarios pueden acceder a tutoriales, foros, documentos de apoyo y toda la información relacionada a nuevas actualizaciones.

Sinergia funciona en sistemas operativos Windows, Mac y algunas versiones de Linux.

Este programa es ideal para personas y empresas que desean ahorrar costos en partes de computador y que desean controlar varios equipos con la ayuda de un solo teclado y un ratón.

Internet precipita el destierro de la educación tradicional

Internet ha precipitado el destierro del tradicional sistema educativo, basado hasta ahora en el bombardeo de datos, para dar cabida a otro muy distinto a partir de pautas educativas nuevas adaptadas al mundo cambiante, ha indicado a Efe uno de los grandes gurús de la nueva educación, Richard Gerver.

Este experto británico, que ofrece discursos por todo el mundo sobre la nueva educación, y que ha ejercicio cargos como el de asesor de política educativa del Gobierno de Tony Blair, ha visitado España esta semana para participar en las jornadas "Red Innova", que se celebran desde ayer en Madrid y que. por primera vez, han

incluido la educación como parte de la agenda.

Durante una entrevista con Efe, Gerver se ha referido al ritmo "exponencial" con el que las nuevas tecnologías están irrumpiendo en las sociedades, y se ha mostrado convencido de que las próximas generaciones de estudiantes podrán convertirse en "las más brillantes" de la historia de la humanidad, gracias a las sofisticadas herramientas tecnológicas de las que disponen, y de las que nadie antes pudo beneficiarse tanto.

Las posibilidades con las que cuentan los jóvenes de hoy en día son infinitas, y precisamente uno de los grandes retos de los adultos de las sociedades avanzadas, incluidos políticos, familias y educadores, según el experto, debería ser el de concienciar a los niños de su relevante papel en la historia para sacar el máximo

rendimiento a Internet y a las nuevas tecnologías.

Este experto, que inició su carrera profesional como actor, y que, una vez incorporado en el mundo de la docencia dirigió un proyecto que revolucionó con gran éxito los resultados académicos de un colegio, en el Reino Unido, está convencido del gran potencial de los niños actuales, siempre y cuando sean dirigidos correctamente,

aprovechando las nuevas tecnologías.

Gerver ha insistido en que "no se puede seguir enseñando a los niños en las escuelas con las técnicas del pasado" porque han quedado completamente obsoletas.

Aunque ha eludido hacer previsiones sobre cómo serán las cosas en un futuro próximo, ha instado enérgicamente a los políticos a sumarse al carro de las nuevas tecnologías para adaptar sus políticas a los nuevos tiempos sin mayor dilación.

"El miedo y la negación a una realidad imparable" como es el potencial de las nuevas tecnologías son los peores enemigos para el progreso social y los políticos no parecen darse cuenta de ello, ha lamentado Gerver.

Gerver también ha dado un toque de atención a los docentes, a quienes les ha animado a transformar sus hábitos de enseñanza en las clases, para incorporar nuevas estrategias y pautas que animen a los alumnos a aprender de una forma diferente, teniendo en cuenta la nueva realidad.

En su opinión, una de las claves de la nueva educación en las escuelas pasaría por inculcar al alumno "la pasión" y "el interés" por la reflexión, y trabajar "concienzudamente" para entender por qué ocurren las cosas.

El experto plantea la nueva enseñanza como "un largo camino" en el que todas las etapas van aportando conocimiento y no sólo la única.

Ha subrayado que "el objetivo sería no tanto obsesionarse por llegar a la meta para convertirse en médico o arquitecto en el futuro, sino ir aprendiendo según se avanza, con cada uno de los pasos dados".

Algunos de los grandes retos de la educación serían aprender a trabajar en equipo, asumir riesgos o fomentar la creatividad y el espíritu emprendedor.

Este experto británico, que ofrece discursos por todo el mundo sobre la nueva educación, y que ha ejercicio cargos como el de asesor de política educativa del Gobierno de Tony Blair, ha visitado España esta semana para participar en las jornadas "Red Innova", que se celebran desde ayer en Madrid y que. por primera vez, han

incluido la educación como parte de la agenda.

Durante una entrevista con Efe, Gerver se ha referido al ritmo "exponencial" con el que las nuevas tecnologías están irrumpiendo en las sociedades, y se ha mostrado convencido de que las próximas generaciones de estudiantes podrán convertirse en "las más brillantes" de la historia de la humanidad, gracias a las sofisticadas herramientas tecnológicas de las que disponen, y de las que nadie antes pudo beneficiarse tanto.

Las posibilidades con las que cuentan los jóvenes de hoy en día son infinitas, y precisamente uno de los grandes retos de los adultos de las sociedades avanzadas, incluidos políticos, familias y educadores, según el experto, debería ser el de concienciar a los niños de su relevante papel en la historia para sacar el máximo

rendimiento a Internet y a las nuevas tecnologías.

Este experto, que inició su carrera profesional como actor, y que, una vez incorporado en el mundo de la docencia dirigió un proyecto que revolucionó con gran éxito los resultados académicos de un colegio, en el Reino Unido, está convencido del gran potencial de los niños actuales, siempre y cuando sean dirigidos correctamente,

aprovechando las nuevas tecnologías.

Gerver ha insistido en que "no se puede seguir enseñando a los niños en las escuelas con las técnicas del pasado" porque han quedado completamente obsoletas.

Aunque ha eludido hacer previsiones sobre cómo serán las cosas en un futuro próximo, ha instado enérgicamente a los políticos a sumarse al carro de las nuevas tecnologías para adaptar sus políticas a los nuevos tiempos sin mayor dilación.

"El miedo y la negación a una realidad imparable" como es el potencial de las nuevas tecnologías son los peores enemigos para el progreso social y los políticos no parecen darse cuenta de ello, ha lamentado Gerver.

Gerver también ha dado un toque de atención a los docentes, a quienes les ha animado a transformar sus hábitos de enseñanza en las clases, para incorporar nuevas estrategias y pautas que animen a los alumnos a aprender de una forma diferente, teniendo en cuenta la nueva realidad.

En su opinión, una de las claves de la nueva educación en las escuelas pasaría por inculcar al alumno "la pasión" y "el interés" por la reflexión, y trabajar "concienzudamente" para entender por qué ocurren las cosas.

El experto plantea la nueva enseñanza como "un largo camino" en el que todas las etapas van aportando conocimiento y no sólo la única.

Ha subrayado que "el objetivo sería no tanto obsesionarse por llegar a la meta para convertirse en médico o arquitecto en el futuro, sino ir aprendiendo según se avanza, con cada uno de los pasos dados".

Algunos de los grandes retos de la educación serían aprender a trabajar en equipo, asumir riesgos o fomentar la creatividad y el espíritu emprendedor.

como proteger su movil

¿Tiene un teléfono inteligente y no sabe cómo protegerlo en caso de pérdida?

Con esta herramienta usted podrá asegurar la información que guarda en él y rastrear su smartphone satelitalmente en caso de extraviarlo, lo mejor de todo es que esta aplicación se encuentra disponible en Colombia.

Esta es una práctica herramienta que le permitirá proteger su blackberry en caso de pérdida. La aplicación se encuentra disponible gratuitamente en la tienda app world y basta con descargarla a su equipo para utilizarla.

Instalando el blackberry protect usted podrá cambiar su teléfono de modo silencio o vibrar a sonar a alto volumen, con eso si su móvil se extravió usted puede encontrarlo fácilmente, también puede rastrear el dispositivo por GPS desde su computador.

Además de esto la aplicación le realiza un registro en la página principal para que pueda ejercer los comandos que quiera desde el computador, con esto en caso de perder su teléfono usted puede ingresar y borrar absolutamente toda la información que éste contenga, incluyendo lo que guarde en la tarjeta micro SD, como fotos, música, y documentos en general.

Esta es una forma muy útil de proteger su teléfono inteligente e inclusive rastrearlo en caso de hurto.

Además esta aplicación le permite realizar una copia de seguridad de toda la información que contiene su teléfono, como contactos, imágenes, videos, fotografías, periódicamente vía wifi, con esto la información que almacene en él estaría asegurada siempre en su computador.

Con esta herramienta usted podrá asegurar la información que guarda en él y rastrear su smartphone satelitalmente en caso de extraviarlo, lo mejor de todo es que esta aplicación se encuentra disponible en Colombia.

Esta es una práctica herramienta que le permitirá proteger su blackberry en caso de pérdida. La aplicación se encuentra disponible gratuitamente en la tienda app world y basta con descargarla a su equipo para utilizarla.

Instalando el blackberry protect usted podrá cambiar su teléfono de modo silencio o vibrar a sonar a alto volumen, con eso si su móvil se extravió usted puede encontrarlo fácilmente, también puede rastrear el dispositivo por GPS desde su computador.

Además de esto la aplicación le realiza un registro en la página principal para que pueda ejercer los comandos que quiera desde el computador, con esto en caso de perder su teléfono usted puede ingresar y borrar absolutamente toda la información que éste contenga, incluyendo lo que guarde en la tarjeta micro SD, como fotos, música, y documentos en general.

Esta es una forma muy útil de proteger su teléfono inteligente e inclusive rastrearlo en caso de hurto.

Además esta aplicación le permite realizar una copia de seguridad de toda la información que contiene su teléfono, como contactos, imágenes, videos, fotografías, periódicamente vía wifi, con esto la información que almacene en él estaría asegurada siempre en su computador.

jueves, 9 de junio de 2011

Este 8 de junio del 2011 es un día especial en la historia de Internet. ¿Por qué?

Se celebra el Día Mundial del IPv6. Diversas empresas como Google, Facebook, Yahoo y Bing, van a hacer una especie de 'vuelo de prueba', han preparado versiones de sus sitios web habilitados para este nuevo protocolo para que mañana los usuarios puedan ingresar y probarlo.

¿Y qué este nuevo protocolo IPv6 y por qué se está cambiando?

Primero debemos explicar que desde que hacemos uso de Internet, en empresas, gobierno y casas, usamos una versión de este protocolo que es la versión IPv4, que conecta a las computadoras a con unos códigos que tienen un funcionamiento parecido al de los números de celulares.

Si hacemos un paralelo con los números de teléfono, podríamos decir que este año se han agotado y que ahora nos han pedido agregar más números. Ahora, el IPv6, ofrece un pool de direcciones muchísimo más alto.

¿Cuáles son las ventajas de la migración al IPv6?

La primera gran ventaja es que, tenemos para rato. Son miles de millones de direcciones IP adicionales las que ofrece. El segundo salto es que Internet crecerá no solo a los equipos informáticos tradicionales como computadoras, tablets, etc., sino para teléfonos, refrigeradoras, cámaras, semáforos, autos, y objetos, lo que se llama 'Internet de las cosas'.

Todos recibirán un identificador y dirección. En tercer lugar, este nuevo protocolo permite una serie de servicios y características distintas que todavía no conocemos. Con este nuevo protocolo esperamos esa sorpresa creativa.

¿Y las pruebas son de rutina o qué problemas serios podría haber en la migración?

Básicamente lo que se quiere asegurar es el enrutamiento de datos. Es decir, cuando uno envía un correo electrónico o accedes a algún servicio web, los datos que salen de tu máquina viajan a través de Internet y van pasando por distintos servidores, pero todos no van juntos, y son dirigidos por una especie de 'policías de tránsito' en la red.

Con este nuevo servicio estamos probando, que esos 'policías' funcionen orientando bien los datos en esta nueva versión.

¿Quiénes son exactamente los que tienen que hacer la migración? ¿Las empresas, los proveedores, los usuarios?

La migración a IPv6 está compuesta de una serie de componentes, desde el hardware, la salida de internet, hasta a las webs a las que ingresas con esa salida de Internet. El sitio tiene que estar IPv6. Tu proveedor debe darte un servicio IPv6. El hardware debe ser compatible. El usuario probablemente sea el último que comience a adoptar esto.

Impacto en el usuario

¿Qué tecnologías de los usuarios resultarán afectadas?

Tecnologías que tienen probablemente más de 6 o 7 años de antigüedad, las que no estén con software listo o actualizaciones listas para usarla (Windows 7 trae soporte pero para Windows XP necesita una actualización).

¿Cuáles serían las consecuencias de no implementar IPv6?

Cuando no te adaptas a un servicio quedas retrasado para la explotación de ese medio. Si no comenzamos a utilizar la tendencia clara probablemente no vamos a participar de esta nueva ola de servicios nuevos.

¿Pero se podrá seguir accediendo a Internet?

El acceso a Internet no se va a perder, pero se va a generar una brecha digital para ti.

¿Qué pasará con los dispositivos móviles?

Los dispositivos móviles están bastante listos o actualizados para IPv6. El tema es si los servicios a los que están entrando lo están. Es como una manguera, el sector más angosto es el que manda, eso define la velocidad o la capacidad de su comunicación. Pero muchos dispositivos móviles listos para funcionar con servicios con IPv6.

¿La migración empieza este miércoles?

Este miércoles es un hito importante, un día central. Las instituciones que están participando ya han venido trabajando desde antes. Será como una especia de gran presentación, pero ya se está migrando. Los sitios de prueba están a disposición en Isoc.pe.

¿Cuándo culminará la migración?

Cada país tiene una dinámica distinta. No es que convoque a una empresa que se encargue de arreglar la adopción de IPv6 en una región. Depende de cada país, de regiones. Europa y Estados Unidos son dos de las regiones cuyas empresas e instituciones tienen más casos de servicios web IPv6.

¿Qué medidas deben tomar los gobiernos y las empresas?

Los gobiernos deben tomar procedimientos y adoptar soluciones específicas. El nuevo gobierno debe tener una decisión política a favor de que exista un plan para la adopción de esta nueva versión de protocolo.

Así como está exigiendo como prioridad la masificación de la banda ancha, también debería adoptar como prioridad la adopción de este protocolo. Para empresas, la mejor recomendación es trabajar de la mano con su proveedor de desarrollo online o de medios interactivos. Es importante que lo pongan dentro de sus planes.

Se celebra el Día Mundial del IPv6. Diversas empresas como Google, Facebook, Yahoo y Bing, van a hacer una especie de 'vuelo de prueba', han preparado versiones de sus sitios web habilitados para este nuevo protocolo para que mañana los usuarios puedan ingresar y probarlo.

¿Y qué este nuevo protocolo IPv6 y por qué se está cambiando?

Primero debemos explicar que desde que hacemos uso de Internet, en empresas, gobierno y casas, usamos una versión de este protocolo que es la versión IPv4, que conecta a las computadoras a con unos códigos que tienen un funcionamiento parecido al de los números de celulares.

Si hacemos un paralelo con los números de teléfono, podríamos decir que este año se han agotado y que ahora nos han pedido agregar más números. Ahora, el IPv6, ofrece un pool de direcciones muchísimo más alto.

¿Cuáles son las ventajas de la migración al IPv6?

La primera gran ventaja es que, tenemos para rato. Son miles de millones de direcciones IP adicionales las que ofrece. El segundo salto es que Internet crecerá no solo a los equipos informáticos tradicionales como computadoras, tablets, etc., sino para teléfonos, refrigeradoras, cámaras, semáforos, autos, y objetos, lo que se llama 'Internet de las cosas'.

Todos recibirán un identificador y dirección. En tercer lugar, este nuevo protocolo permite una serie de servicios y características distintas que todavía no conocemos. Con este nuevo protocolo esperamos esa sorpresa creativa.

¿Y las pruebas son de rutina o qué problemas serios podría haber en la migración?

Básicamente lo que se quiere asegurar es el enrutamiento de datos. Es decir, cuando uno envía un correo electrónico o accedes a algún servicio web, los datos que salen de tu máquina viajan a través de Internet y van pasando por distintos servidores, pero todos no van juntos, y son dirigidos por una especie de 'policías de tránsito' en la red.

Con este nuevo servicio estamos probando, que esos 'policías' funcionen orientando bien los datos en esta nueva versión.

¿Quiénes son exactamente los que tienen que hacer la migración? ¿Las empresas, los proveedores, los usuarios?

La migración a IPv6 está compuesta de una serie de componentes, desde el hardware, la salida de internet, hasta a las webs a las que ingresas con esa salida de Internet. El sitio tiene que estar IPv6. Tu proveedor debe darte un servicio IPv6. El hardware debe ser compatible. El usuario probablemente sea el último que comience a adoptar esto.

Impacto en el usuario

¿Qué tecnologías de los usuarios resultarán afectadas?

Tecnologías que tienen probablemente más de 6 o 7 años de antigüedad, las que no estén con software listo o actualizaciones listas para usarla (Windows 7 trae soporte pero para Windows XP necesita una actualización).

¿Cuáles serían las consecuencias de no implementar IPv6?

Cuando no te adaptas a un servicio quedas retrasado para la explotación de ese medio. Si no comenzamos a utilizar la tendencia clara probablemente no vamos a participar de esta nueva ola de servicios nuevos.

¿Pero se podrá seguir accediendo a Internet?

El acceso a Internet no se va a perder, pero se va a generar una brecha digital para ti.

¿Qué pasará con los dispositivos móviles?

Los dispositivos móviles están bastante listos o actualizados para IPv6. El tema es si los servicios a los que están entrando lo están. Es como una manguera, el sector más angosto es el que manda, eso define la velocidad o la capacidad de su comunicación. Pero muchos dispositivos móviles listos para funcionar con servicios con IPv6.

¿La migración empieza este miércoles?

Este miércoles es un hito importante, un día central. Las instituciones que están participando ya han venido trabajando desde antes. Será como una especia de gran presentación, pero ya se está migrando. Los sitios de prueba están a disposición en Isoc.pe.

¿Cuándo culminará la migración?

Cada país tiene una dinámica distinta. No es que convoque a una empresa que se encargue de arreglar la adopción de IPv6 en una región. Depende de cada país, de regiones. Europa y Estados Unidos son dos de las regiones cuyas empresas e instituciones tienen más casos de servicios web IPv6.

¿Qué medidas deben tomar los gobiernos y las empresas?

Los gobiernos deben tomar procedimientos y adoptar soluciones específicas. El nuevo gobierno debe tener una decisión política a favor de que exista un plan para la adopción de esta nueva versión de protocolo.

Así como está exigiendo como prioridad la masificación de la banda ancha, también debería adoptar como prioridad la adopción de este protocolo. Para empresas, la mejor recomendación es trabajar de la mano con su proveedor de desarrollo online o de medios interactivos. Es importante que lo pongan dentro de sus planes.

sábado, 14 de mayo de 2011

Estudiantes del Centro Agropecuario de Buga visitaron a Unicauca

Los visitantes estuvieron principalmente las instalaciones de la División de Tecnologías de la Información y Comunicación.

Un grupo de 24 estudiantes de la Tecnología en Administración de Redes de Computo del Sena-Centro Agropecuario de Buga,acompañados por un instructor, visitaron ayer las instalaciones de Unicauca con el propósito de conocer aspectos relacionados con el funcionamiento del centro de datos informáticos de Unicauca y la administración de redes de telecomunicaciones.

Los visitantes fueron atendidos por el personal de la División de Tecnologías de la Información y Comunicación, quienes compartieron con ellos conocimientos sobre los siguientes temas:

• Infraestructura, uso y administración de los servidores informáticos de Unicauca.

• Infraestructura de redes con la que cuenta la institución.

• Medidas de seguridad para protección de datos informáticos.

• Administración y uso de Internet en el campus universitario.

• Medidas de seguridad acondicionadas para los puntos de acceso inalámbrico dentro de la Universidad.

• Administración del sitio web de Unicauca.

• Implementación y uso del sistema de atenciones para el registro de solicitudes de servicio en la División de Tecnologías de la Información y Comunicación.

Al final de la jornada, José William Viáfara García, instructor del Sena-Centro Agropecuario de Buga, valoró la infraestructura con la que cuenta Unicauca para la prestación de los servicios de Internet, así como los conocimientos y la atención prestada por el personal de la institución durante la visita.

“Ya hemos hecho visitas a otras empresas y organizaciones y este es el sitio más grande en el que hemos estado (…) Nosotros ya habíamos venido hace dos años y la atención y respuesta a ese proceso fue muy buena y por eso optamos nuevamente por volver”, indicó.

viernes, 29 de abril de 2011

Sumarización de rutas

La sumarización de rutas es una técnica empleada en enrutamiento IP avanzado que permite sintetizar múltiples rutas IP contiguas en una única ruta. De esta forma se obtienen varios beneficios:

- Se reduce la complejidad de las tablas de enrutamiento, reduciendo la cantidad de rutas.

- Se reduce el volumen de información de enrutamiento publicado

- Se aumenta la estabilidad de las tablas de ruteo ya que una ruta sumaria permanece activa mientras al menos una de las rutas sumarizadas permanezca activa.

- Reduce los requerimientos de memoria RAM en los dispositivos ya que se reduce el tamaño de la tabla de ruteo.

- Reduce los requerimientos de procesamiento ya que minimiza los procedimientos de actualización de rutas y se reduce la cantidad de rutas a evaluar.

Por ejemplo, se ha utilizado para identificar las VLANs de una sucursal de una empresa las subredes:

- 10.1.0.0/24

- 10.1.1.0/24

- 10.1.2.0/24

- 10.1.3.0/24

- 10.1.4.0/24

- 10.1.5.0/24

- 10.1.6.0/24

- 10.1.7.0/24

Por supuesto, en los dispositivos de la sucursal están presentes estas 8 rutas. Pero se desea que la sucursal publique la menor cantidad de rutas posibles hacia la casa central.

Para esto debemos sumarizar estas rutas. Estas 8 subredes pueden sumarizarse del modo más eficiente en una única ruta /21 : 10.1.0.0/21

¿Se podría sumarizar en la 10.1.0.0/16?

Si, ciertamente es posible, el problema de esta última opción es que el rango de rutas sumarizado es mucho más amplio que el las subredes existentes; si se tratara de subredes /24, esta ruta abarca cualquier subred /24 del rango 10.1.x.x.

Esta es una opción posible cuando se ha reservado ese rango de subredes para uso futuro en esa misma área. Pero no se puede utilizar cuando, por ejemplo, alguna de esas subredes está siendo utilizada en otra sucursal.

Otro ejemplo

En otras situaciones el conjunto de rutas a sumarizar no se puede encajar en una única ruta sumarizada, y requiere de una arquitectura diferente.

Por ejemplo, el conjunto de subredes de nuestra sucursal es esta vez el siguiente:

- 10.2.4.0/24

- 10.2.5.0/24

- 10.2.6.0/24

- 10.2.7.0/24

- 10.2.8.0/24

- 10.2.9.0/24

- 10.2.10.0/24

- 10.2.11.0/24

- 10.2.12.0/24

- 10.2.13.0/24- 10.2.14.0/24

- 10.2.15.0/24

- 10.2.16.0/24

En principio, esto no es prudente sumarizarlo en la ruta 10.2.0.0/16 pues es posible que otras subredes 10.2.x.x/24 se encuentren ya asignadas en otras sucursales. En consecuenciaserá preciso aplicarse a realizar una sumarización lo más ajustada posible.

En nuestro caso podemos reducir las 13 rutas actuales a sólo 3:

La ruta 10.2.4.0/22 que sumariza 4 rutas:

- 10.2.4.0/24

- 10.2.5.0/24- 10.2.6.0/24

- 10.2.7.0/24

La ruta 10.2.8.0/21 que sumariza 8 rutas:

- 10.2.8.0/24

- 10.2.9.0/24

- 10.2.10.0/24

- 10.2.11.0/24

- 10.2.12.0/24

- 10.2.13.0/24

- 10.2.14.0/24

- 10.2.15.0/24

Y la ruta 10.2.16.0/24, que no puede asociarse con ninguna de las demás.

Reglas prácticas a tener presentes

Por supuesto que la mejor técnica para definir rutas sumarizadas es visualizar las rutas a considerar en formato binario para detectar patrones binarios comunes y a partir de allí definir las rutas sumarias.

Sin embargo, teniendo presente que la sumarización parte del principio de utilizar máscaras de subred más cortas, y que cada posición de la máscara de subred representa una potencia de 2, podemos elaborar algunas reglas prácticas:

Cada ruta sumarizada comprende el equivalente a una potencia de 2 respecto de las rutas originales, es decir: 2, 4, 8, etc.

- El rango de valores decimales sumarizados siempres se inicia en un múltiplo de una potencia de 2.

- El rango mismo sumarizado no puede superar la potencia de 2 de la que es múltiplo el inicio.

- Se trata de 13 subredes /24. Por lo tanto no se pueden sumarizar en una única ruta. Cada ruta sumarizada representa un conjunto de subredes equivalente a una potencia de 2.

- El valor decimal inicial es 4 (de 10.2.4.0) que es una potencia de 2; por lo tanto, a partir de él podemos sumarizar un máximo de 4 subredes (2 al cuadrado).

- Para sumarizar 4 subredes, debemos correr la máscara de subred 2 bits hacia la izquierda.

- Esta primera ruta sumaria es entonces 10.2.4.0/22, y comprende desde la subred 10.2.4.0 a la 10.2.7.0/24.

- El valor inicial del remanente que nos queda es 8 (de 10.2.8.0), que también es una potencia de 2; a partir de él podemos sumarizar un máximo de 8 subredes (2 al cubo).

- Para sumarizar 8 subredes, debemos correr la máscara de subred 3 bits hacia la izquierda.

- En consecuencia la segunda ruta sumaria es 10.2.8.0/21, y comprende desde la subred 10.2.8.0 a la 10.2.15.0/24.

¿Cuándo se puede sumarizar todo en una sola ruta?

Para poder sumarizar en una única ruta, el conjunto de redes o subredes a sumarizar debe reunir una serie de condiciones:

- El conjunto de direcciones de red a sumarizar, en su octeto crítico, debe iniciar en un valor decimal que sea múltiplo de una potencia de 2.Por ejemplo en 10.10.72.0/24, 72 es múltiplo de 8 que es una potencia de 2.

- La amplitud del rango de direcciones a sumarizar debe ser igual a esa potencia de 2.En nuestro ejemplo, de 10.10.72.0/24 hasta 10.10.79.0/24 (ocho subredes).

- Si se cumplen ambas condiciones, la ruta sumarizada será igual a la dirección de subred inicial del rango, con una máscara de subred igual a la máscara inicial menos el exponente de la potencia de 2 en juego.En nuestro ejemplo, 10.10.72.0/21.

Bibliografia : Mis Libros de Networking

jueves, 28 de abril de 2011

Servidor de Telefonia

Asterisk es un programa de software libre (bajo licencia GPL) que proporciona funcionalidades de una central telefónica (PBX). Como cualquier PBX, se puede conectar un número determinado de teléfonos para hacer llamadas entre sí e incluso conectar a un proveedor de VoIP o bien a una RDSI tanto básicos como primarios.

Mark Spencer, de Digium, inicialmente creó Asterisk y actualmente es su principal desarrollador, junto con otros programadores que han contribuido a corregir errores y añadir novedades y funcionalidades. Originalmente desarrollado para el sistema operativo GNU/Linux, Asterisk actualmente también se distribuye en versiones para los sistemas operativos BSD, Mac OS X, Solaris y Microsoft Windows, aunque la plataforma nativa (GNU/Linux) es la que cuenta con mejor soporte de todas.

domingo, 24 de abril de 2011

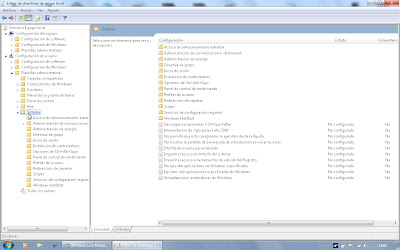

Desabilitar Una USB por el gestor de politicas de windows

- Para desabilitar la USB en modo lectura tendras que hacer los siguientes Pasos primero que todo vamos a Inicio/Ejecutar[en este lugar escribiremos gpedit.msc] y nos mostrara la plantillas de gestor de politicas de windows y damos en plantillas administrativas

- En el gestor de polliticas de windows nos mostrara una Raiz que se despliega desde plantillas administrativas hasta una que dice sistemas y nos mostrara una serie de carpetas o elementos con varias descripciones

- En este caso necesitaremos Acceso de almacenamiento extraible que es practicamente donde administraremos las opciones de la unidad extraible

- En las siguientes opciones que hay nos mostrara Disco extraibles : denegar acceso de lectura

- Damos doble click ensima de la opcion seleccionada y nos aparcera una ventana que nos preguntara a continuacion lo siguinte

- En esta ventana podemos observar todo un conjunto de valores Administrativos que utilizaremos para denengar el acceso de modo lectura a la unidad extraible le damos en la opcion de habilitar pues dando esta opcion habilitara le denegacion a modo lectura de la memoria damos aceptar y aplicar

- Y tenemos a continuacion un disco extraible que en modo lectura no se podra ejecutar por que la desabilitamos desde el gestor de politicas de windows

jueves, 14 de abril de 2011

CRIPTOGRAFÍA

Aclarando …

La criptografía es o puede ser considerada por el Instituto Tecnológico de Estudios Superiores de Monterrey como una rama directa de la especialidad de Seguridad y Redes Informática, sin embargo, de acuerdo a nuestra investigación, hay una ciencia llamada cristología, que es donde se encuentra la criptografía junto con el criptoanálisis.

Criptología: es la ciencia que incorpora la criptografía y el criptoanálisis

El criptoanálisis es lo contrario a la criptografía, y se define como:

“Criptografía (comunicaciones), ciencia que trata del enmascaramiento de la comunicación de

modo que sólo resulte inteligible para la persona que posee la clave, o método para averiguar el

significado oculto, mediante el criptoanálisis de un texto aparentemente incoherente. En su

sentido más amplio, la criptografía abarca el uso de mensajes encubiertos, códigos y cifras

miércoles, 6 de abril de 2011

EVALUACION DE SRMD

Evaluar los riesgos y amenazas que sufre la empresa en este momento. Para ello, hay que enlazar varios pasos independientes:

Identificar la función de cada clase de equipo de la red.

Asignar las comunicaciones entre las distintas funciones. Por ejemplo, los servidores de aplicaciones han de comunicarse con los controladores de dominio y con las estaciones de trabajo de los usuarios. Esta asignación permite identificar los protocolos, puertos y pautas de tráfico que se utilizan para dichas comunicaciones.

Identificar las amenazas potenciales que afectan a los equipos con diversas funciones.

Analizar la probabilidad de que determinadas amenazas afecten a una función concreta.

Asignar las comunicaciones entre las distintas funciones. Por ejemplo, los servidores de aplicaciones han de comunicarse con los controladores de dominio y con las estaciones de trabajo de los usuarios. Esta asignación permite identificar los protocolos, puertos y pautas de tráfico que se utilizan para dichas comunicaciones.

Identificar las amenazas potenciales que afectan a los equipos con diversas funciones.

Analizar la probabilidad de que determinadas amenazas afecten a una función concreta.

lunes, 4 de abril de 2011

Las amenazas a evaluar

¿Quién puede atacar?

Puede atacar toda clase de persona que tenga conocimientos básicos u intermedios ante el tema de seguridad en una red, puede ser novato, tener un conocimiento intermedio o avanzado.

¿Cuáles son las vulnerabilidades?

Hack password: uso del password

Un patched software:

Configuración incorrecta de hardware y software:

Ingeniería social:

Weak security en internet connection: servicios no usados y puertos no seguro

Unencrypted data transfer:

¿Como ocurre los ataques?

Búsqueda de ingreso: correo un escaneó de puerto en el firewall

Penetración: explorar una web sin seguridad

Búsqueda de ingreso: crear una cuenta con derechos de administrador

Explorar: destruir el sitio web

Cover-up: borrado de rastro de auditoría y ataque

Elementos a proteger

Hardware: computadoras: de escritorio y móviles, routers y switches, medios de backup.

Software: cd`s de instalación de software, imágenes del sistema operativo.

Documentación: políticas y procedimientos de seguridad.

Datos: secretos, información de empleados, información de cliente, financieros de la empresa

Puede atacar toda clase de persona que tenga conocimientos básicos u intermedios ante el tema de seguridad en una red, puede ser novato, tener un conocimiento intermedio o avanzado.

¿Cuáles son las vulnerabilidades?

Hack password: uso del password

Un patched software:

Configuración incorrecta de hardware y software:

Ingeniería social:

Weak security en internet connection: servicios no usados y puertos no seguro

Unencrypted data transfer:

¿Como ocurre los ataques?

Búsqueda de ingreso: correo un escaneó de puerto en el firewall

Penetración: explorar una web sin seguridad

Búsqueda de ingreso: crear una cuenta con derechos de administrador

Explorar: destruir el sitio web

Cover-up: borrado de rastro de auditoría y ataque

Elementos a proteger

Hardware: computadoras: de escritorio y móviles, routers y switches, medios de backup.

Software: cd`s de instalación de software, imágenes del sistema operativo.

Documentación: políticas y procedimientos de seguridad.

Datos: secretos, información de empleados, información de cliente, financieros de la empresa

domingo, 3 de abril de 2011

Comandos Basicos de un router

NOMBRAR AL ROUTER

router# enable

router# configure terminal

router(config)# hostname RouterA (nombra al router como)

RouterA(config)#

CONFIGURAR CONTRASEÑAS "ENABLE SECRET" Y "ENABLE PASSWORD"

RouterA> enable

RouterA# configure terminal

RouterA(config)# enable secret contraseña * (configura contraseña Enable Secret)

RouterA(config)# enable password contraseña (configura contraseña Enable Password)

RouterA(config)#

router# configure terminal

router(config)# hostname RouterA (nombra al router como)

RouterA(config)#

CONFIGURAR CONTRASEÑAS "ENABLE SECRET" Y "ENABLE PASSWORD"

RouterA> enable

RouterA# configure terminal

RouterA(config)# enable secret contraseña * (configura contraseña Enable Secret)

RouterA(config)# enable password contraseña (configura contraseña Enable Password)

RouterA(config)#

Es recomendable configurar Enable Secret ya que genera una clave global cifrada en el router.

RouterA> enable

RouterA# config terminal

RouterA(config)# line vty 0 4 (crea las 5 líneas VTY, pero podría ser una sola. Ej: line vty 0)

RouterA(config-line)# password contraseña (contraseña para las 5 líneas en este caso)

RouterA(config-line)# login (habilita la contraseña)

RouterA(config-line)# exit

RouterA(config)#

CONFIGURAR INTERFACES ETHERNET ó FAST ETHERNET

RouterA> enable

RouterA# config terminal

RouterA(config)# interface fastethernet 0/0 * (ingresa al Submodo de Configuración de Interfaz)

RouterA(config-if)# ip address 192.168.0.1 255.255.255.0 (configura la IP en la interfaz)

RouterA(config-if)# no shutdown (levanta la interfaz)

RouterA(config-if)# description lan (asigna un nombre a la interfaz)

RouterA(config-if)# exit

RouterA(config)#

Tener en cuenta que la interfaz puede ser Ethernet o Fast Ethernet y que el número de interfaz puede ser 0, 1, 0/0, 0/1, etc. Esto varía según el router.

CONFIGURAR INTERFACES SERIAL COMO DTE

RouterA> enable

RouterA# config terminal

RouterA(config)# interface serial 0/0 (ingresa al Submodo de Configuración de Interfaz)

RouterA(config-if)# ip address 10.0.0.1 255.0.0.0 (configura la IP en la interfaz)

RouterA(config-if)# no shutdown (levanta la interfaz)

RouterA(config-if)# description red (asigna un nombre a la interfaz)

RouterA(config-if)# exit

RouterA(config)#

Tener en cuenta que el número de interfaz puede ser 0, 1, 0/0, 0/1, etc. Esto varía según el router.

CONFIGURAR INTERFACES SERIAL COMO DCE

CONFIGURAR INTERFACES SERIAL COMO DCE

RouterB# enable

RouterB# config terminal

RouterB(config)# interface serial 0/1 * (ingresa al Submodo de Configuración de Interfaz)

RouterB(config-if)# ip address 10.0.0.2 255.0.0.0 (configura la IP en la interfaz)

RouterB(config-if)# clock rate 56000 (configura la sincronización entre los enlaces)

RouterB(config-if)# no shutdown (levanta la interfaz)

RouterB(config-if)# description red (asigna un nombre a la interfaz)

RouterB(config-if)# exit

RouterB(config)#

Tener en cuenta que el número de interfaz puede ser 0, 1, 0/0, 0/1, etc. Esto varía según el router.

************************************************************************************

************************************************************************************

************************************************************************************

IP destino + máscara de red o subred destino: La IP específica la red o host que se quiere alcanzar junto con la máscara de red o subred correspondiente.

IP del siguiente salto: Es la IP de la interfaz del router conectado directamente al router donde se está configurando la ruta estática.

Interfaz de salida: Es la interfaz serial del router donde se está configurando la ruta estática. Se utiliza en el caso de desconocer la IP del siguiente salto.

Distancia administrativa: Si no se especifica distancia administrativa, esta tomará el valor por defecto de 1 en la tabla de enrutamiento. El valor puede ser de 1-255, siendo 1 el valor que da más importancia a la ruta

Comencemos por el RouterA. Para que los paquetes origen de la red 192.168.1.0 sean enrutados hacia la red 192.168.2.0 y 192.168.3.0 tenemos que configurar 2 rutas estáticas hacia esas redes y asignar la IP del siguiente salto. En este caso, la IP del siguiente salto para las 2 rutas estáticas es la misma.

RouterA(config)# ip route 192.168.2.0 255.255.255.0 10.0.0.1

RouterA(config)# ip route 192.168.3.0 255.255.255.0 10.0.0.1

En el caso del RouterB, para que los paquetes de la red 192.168.2.0 sean enrutados hacia la red 192.168.1.0 y 192.168.3.0, también hay que configurar 2 rutas estáticas pero esta vez la IP del siguiente salto va a ser diferente ya que el enrutamiento se realiza por diferentes interfaces.

RouterB(config)# ip route 192.168.1.0 255.255.255.0 10.0.0.2

RouterB(config)# ip route 192.168.3.0 255.255.255.0 11.0.0.2

miércoles, 16 de marzo de 2011

El Windows 7 USB / DVD herramienta de descarga que permite crear una copia de su archivo ISO de Windows 7 en una unidad flash USB o un DVD. To create a bootable DVD or USB flash drive, download the ISO file and then run the Windows 7 USB/DVD Download tool.

Para crear un DVD de arranque o una unidad flash USB, descargue el archivo ISO y luego ejecutar el Windows 7 USB / DVD herramienta de descarga. Once this is done, you can install Windows 7 directly from the USB flash drive or DVD. Una vez hecho esto, puede instalar Windows 7 directamente desde la unidad flash USB o un DVD.

miércoles, 9 de marzo de 2011

Utilice los siguientes comandos para crear una VLAN según el modo de configuración global:

Switch(config)#vlan vlan_number

Switch(config-vlan)#name vlan_name

Switch(config-vlan)#exit

Asigne puertos para que sean miembros de la VLAN. De forma predeterminada, al inicio todos los puertos son miembros de VLAN1. Asigne los puertos individualmente o como rango.

Utilice los siguientes comandos para asignar puertos individuales a las VLAN:

Switch(config)#interface fa#/#

Switch(config-if)#switchport access vlan vlan_number

Switch(config-if)# exit

Utilice los siguientes comandos para asignar un rango de puertos a las VLAN:

Switch(config)#interface range fa#/start_of_range - end_of_range

Switch(config-if)#switchport access vlan vlan_number

Switch(config-if)#exit

Para verificar, realizar mantenimiento y diagnósticos de fallas en las VLAN, es importante comprender los comandos show clave que están disponibles en Cisco IOS.

Se utilizan los siguientes comandos para verificar y mantener las VLAN:

show vlan

Muestra una lista detallada de todos los números y nombres de la VLAN que están activos actualmente en el switch, así como los puertos asociados con cada uno.

Muestra las estadísticas de STP si está configurado en cada VLAN.

show vlan brief

Muestra una lista abreviada solamente de las VLAN activas y los puertos asociados con cada una.

show vlan id id_number

Muestra información sobre una VLAN específica, según el número de ID.

show vlan name vlan_name

Muestra información sobre una VLAN específica, según el nombre.

En una organización, a menudo se agregan, eliminan o trasladan empleados a diferentes departamentos o proyectos. Este cambio constante requiere tareas de mantenimiento a la VLAN, incluidas la eliminación o la reasignación a diferentes VLAN.

La eliminación de VLAN y la reasignación de puertos a distintas VLAN son dos funciones individuales. Cuando un puerto se desvincula de una VLAN específica, vuelve a VLAN1.

Para eliminar una VLAN:

Switch(config)#no vlan nombre_vlan

Para desvincular un puerto de una VLAN específica:

Switch(config)#interface fa#/#

Switch(config-if)#no switchport access vlan nombre_vlan

Aunque en la creación de redes empresariales se utilizan tanto routers como switches, el diseño de red de la mayoría de las empresas se basa en gran parte en los switches. Los switches representan menor costo por puerto que los routers, y proporcionan envío rápido de tramas al máximo de velocidad de cable admitido.

El switch es un dispositivo muy adaptable de Capa 2. En su función más simple, reemplaza al hub como punto central de conexión de varios hosts. En una función más compleja, el switch se conecta a uno o más switches para crear, administrar y mantener enlaces redundantes y la conectividad de la red VLAN.

Procesa todos los tipos de tráfico de la misma forma, sin importar su uso. Envía tráfico basándose en las direcciones MAC. Cada switch mantiene una tabla de direcciones MAC en la memoria de alta velocidad, llamada memoria de contenido direccionable (CAM, Content Addressable Memory). El switch recrea esta tabla cada vez que se lo activa, utilizando a la vez las direcciones MAC de origen de las tramas entrantes y el número de puerto a través del cual ésta ingresó al switch.

jueves, 6 de enero de 2011

Codigo ASCII

Código ACII.

1. ☺

2. ☻

3. ♥

4. ♦

5. ♣

6. ♠

7. •

8. ◘

9. ○

10. ◙

11. ♂

12. ♀

13. ♪

14. ♫

15. ☼

16. ►

17. ◄

18. ↕

19. ‼

20. ¶

21. §

22. ▬

23. ↨

24. ↑

25. ↓

26. →

27. ←

28. ∟

29. ↔

30. ▲

31. ▼

32.

33. ¡

34. “

35. #

36. $

37. %

38. &

39. ‘

40. (

41. )

42. *

43. +

44. ,

45. –

46. .

47. /

48. 0

49. 1

50. 2

51. 3

52. 4

53. 5

54. 6

55. 7

56. 8

57. 9

58. :

59. ;

60. <

61. =

62. >

63. ¿

64. @

65. A

66. B

67. C

68. D

69. E

70. F

71. G

72. H.

73. H.

74. J

75. K

76. L

77. M

78. N

79. O

80. P

81. Q

82. R

83. S

84. T

85. U

86. V

87. W

88. X

89. Y

90. Z

91. [

92. \

93. ]

94. ^

95. _

96. `

97. a

98. b

99. c

100. d

101. e

102. f

103. g

104. h

105. i

106. j

107. k

108. l

109. l

110. n

111. o

112. p

113. q

114. r

115. s

116. t

117. u

118. v

119. w

120. x

121. y

122. z

123. {

124.

125. }

126. ~

127. ⌂

128. Ç

129. ü

130. é

131. â

132. ä

133. à

134. å

135. ç

136. ê

137. ë

138. è

139. ï

140. î

141. ì

142. Ä

143. Å

144. É

145. æ

146. Æ

147. ô

148. ö

149. ò

150. û

151. ù

152. ÿ

153. Ö

154. Ü

155. ø

156. £

157. Ø

158. ×

159. ƒ

160. á

161. í

162. ó

163. ú

164. ñ

165. Ñ

166. ª

167. º

168. ¿

169. ®

170. ¬

171. ½

172. ¼

173. ¡

174. «

175. »

176. ░

177. ▒

178. ▓

179. │

180. ┤

181. Á

182. Â

183. À

184. ©

185. ╣

186. ║

187. ╗

188. ╝

189. ¢

190. ¥

191. ┐

192. └

193. ┴

194. ┬

195. ├

196. ─

197. ┼

198. ã

199. Ã

200. ╚

201. ╔

202. ╩

203. ╦

204. ╠

205. ═

206. ╬

207. ¤

208. ð

209. Ð

210. Ê

211. Ë

212. È

213. ı

214. Í

215. Î

216. Ï

217. ┘

218. ┌

219. █

220. ▄

221. ¦

222. Ì

223. ▀

224. Ó

225. ß

226. Ô

227. Ò

228. õ

229. Õ

230. µ

231. þ

232. Þ

233. Ú

234. Û

235. Û

236. ý

237. Ý

238. ¯

239. ´

240.

241. ±

242. ‗

243. ¾

244. ¶

245. §

246. ÷

247. ¸

248. °

249. ¨

250. •

251. ¹

252. ³

253. ²

254. ■

255.

256. Ā

257. ā

258. Ă

259. ă

260. Ą

261. ą

262. Ć

263. ć

264. Ĉ

265. ĉ

266. Ċ

267. ċ

268. Č

269. č

270. Ď

271. ď

272. Đ

273. đ

274. Ē

275. ē

276. Ĕ

277. ĕ

278. Ė

279. ė

280. Ę

281. ę

282. Ě

283. ě

284. Ĝ

285. ĝ

286. Ğ

287. ğ

288. Ġ

289. ġ

290. Ģ

291. ģ

292. Ĥ

293. ĥ

294. Ħ

295. ħ

296. Ĩ

297. ĩ

298. Ī

299. ī

300. Ĭ

301. ĭ

302. Į

303. į

304. İ

305. ı

306. IJ

307. ij

308. Ĵ

309. ĵ

310. Ķ

311. ķ

312. ĸ

313. Ĺ

314. ĺ

315. Ļ

316. ļ

317. Ľ

318. ľ

319. Ŀ

320. ŀ

321. Ł

322. ł

323. Ń

324. ń

325. Ņ

326. ņ

327. Ň

328. ň

329. ʼn

330. Ŋ

331. ŋ

332. Ō

333. ō

334. Ŏ

335. ŏ

336. Ő

337. ő

338. Œ

339. œ

340. Ŕ

341. ŕ

342. Ŗ

343. ŗ

344. Ř

345. ř

346. Ś

347. ś

348. Ŝ

349. ŝ

350. Ş

351. ş

352. Š

353. š

354. Ţ

355. ţ

356. Ť

357. ť

358. Ŧ

359. ŧ

360. Ũ

361. ũ

362. Ū

363. ū

364. Ŭ

365. ŭ

366. Ů

367. ů

368. Ű

369. ű

370. Ų

371. ų

372. Ŵ

373. ŵ

374. Ŷ

375. ŷ

376. Ÿ

377. Ź

378. ź

379. Ż

380. ż

381. Ž

382. ž

383. ſ

384. ƀ

385. Ɓ

386. Ƃ

387. ƃ

388. Ƅ

389. ƅ

390. Ɔ

391. Ƈ

392. ƈ

393. Ɖ

394. Ɗ

395. Ƌ

396. ƌ

397. ƍ

398. Ǝ

399. Ə

400. Ɛ

401. Ƒ

402. ƒ

403. Ɠ

404. Ɣ

405. ƕ

406. Ɩ

407. Ɨ

408. Ƙ

409. ƙ

410. ƚ

411. ƛ

412. Ɯ

413. Ɲ

414. ƞ

415. Ɵ

416. Ơ

417. ơ

418. Ƣ

419. ƣ

420. Ƥ

421. ƥ

422. Ʀ

423. Ƨ

424. ƨ

425. Ʃ

426. ƪ

427. ƫ

428. Ƭ

429. ƭ

430. Ʈ

431. Ư

432. ư

433. Ʊ

434. Ʋ

435. Ƴ

436. ƴ

437. Ƶ

438. ƶ

439. Ʒ

440. Ƹ

441. ƹ

442. ƺ

443. ƻ

444. Ƽ

445. ƽ

446. ƾ

447. ƿ

448. ǀ

449. ǁ

450. ǂ

451. ǃ

452. DŽ

453. Dž

454. dž

455. LJ

456. Lj

457. lj

458. NJ

459. Nj

460. nj

461. Ǎ

462. ǎ

463. Ǐ

464. ǐ

465. Ǒ

466. ǒ

467. Ǔ

468. ǔ

469. Ǖ

470. ǖ

471. Ǘ

472. ǘ

473. Ǚ

474. ǚ

475. Ǜ

476. ǜ

477. ǝ

478. Ǟ

479. ǟ

480. Ǡ

481. ǡ

482. Ǣ

483. ǣ

484. Ǥ

485. ǥ

486. Ǧ

487. ǧ

488. Ǩ

489. ǩ

490. Ǫ

491. ǫ

492. Ǭ

493. ǭ

494. Ǯ

495. ǯ

496. ǰ

497. DZ

498. Dz

499. dz

500. Ǵ

501. ǵ

502. Ƕ

503. Ƿ

504. Ǹ

505. ǹ

506. Ǻ

507. ǻ

508. Ǽ

509. ǽ

510. Ǿ

511. ǿ

512. Ȁ

513. ȁ

514. Ȃ

515. ȃ

516. Ȅ

517. ȅ

518. Ȇ

519. ȇ

520. Ȉ

521. ȉ

522. Ȋ

523. ȋ

524. Ȍ

525. ȍ

526. Ȏ

527. ȏ

528. Ȑ

529. ȑ

530. Ȓ

531. ȓ

532. Ȕ

533. ȕ

534. Ȗ

535. ȗ

536. Ș

537. ș

538. Ț

539. ț

540. Ȝ

541. ȝ

542. Ȟ

543. ȟ

544. Ƞ

545. ȡ

546. Ȣ

547. ȣ

548. Ȥ

549. ȥ

550. Ȧ

551. ȧ

552. Ȩ

553. ȩ

554. Ȫ

555. ȫ

556. Ȭ

557. ȭ

558. Ȯ

559. ȯ

560. Ȱ

561. ȱ

562. Ȳ

563. ȳ

564. ȴ

565. ȵ

566. ȶ

567. ȷ

568. ȸ

569. ȹ

570. Ⱥ

571. Ȼ

572. ȼ

573. Ƚ

574. Ⱦ

575. ȿ

576. ɀ

577. Ɂ

578. ɂ

579. Ƀ

580. Ʉ

581. Ʌ

582. Ɇ

583. ɇ

584. Ɉ

585. ɉ

586. Ɋ

587. ɋ

588. Ɍ

589. ɍ

590. Ɏ

591. ɏ

592. ɐ

593. ɑ

594. ɒ

595. ɓ

596. ɔ

597. ɕ

598. ɖ

599. ɗ

600. ɘ

601. ə

602. ɚ

603. ɛ

604. ɜ

605. ɝ

606. ɞ

607. ɟ

608. ɠ

609. ɡ

610. ɢ

611. ɣ

612. ɤ

613. ɥ

614. ɦ

615. ɧ

616. ɨ

617. ɩ

618. ɪ

619. ɫ

620. ɬ

621. ɭ

622. ɮ

623. ɯ

624. ɰ

625. ɱ

626. ɲ

627. ɳ

628. ɴ

629. ɵ

630. ɶ

631. ɷ

632. ɸ

633. ɹ

634. ɺ

635. ɻ

636. ɼ

637. ɽ

638. ɾ

639. ɿ

640. ʀ

641. ʁ

642. ʂ

643. ʃ

644. ʄ

645. ʅ

646. ʆ

647. ʇ

648. ʈ

649. ʉ

650. ʊ

651. ʋ

652. ʌ

653. ʍ

654. ʎ

655. ʏ

656. ʐ

657. ʑ

658. ʒ

659. ʓ

660. ʔ

661. ʕ

662. ʖ

663. ʗ

664. ʘ

665. ʙ

666. ʚ

667. ʛ

668. ʜ

669. ʝ

670. ʞ

671. ʟ

672. ʠ

673. ʡ

674. ʢ

675. ʣ

676. ʤ

677. ʥ

678. ʦ

679. ʧ

680. ʨ

681. ʩ

682. ʪ

683. ʫ

684. ʬ

685. ʭ

686. ʮ

687. ʦ

688. ʰ

689. ʱ

690. ʲ

691. ʳ

692. ʴ

693. ʵ

694. ʶ

695. ʷ

696. ʸ

697. ʹ

698. ʺ

699. ʻ

700. ʼ

701. ʽ

702. ʾ

703. ʿ

704. ˀ

705. ˁ

706. ˂

707. ˃

708. ˄

709. ˅

710. ˆ

711. ˇ

712. ˈ

713. ˉ

714. ˊ

715. ˋ

716. ˌ

717. ˍ

718. ˎ

719. ˏ

720. ː

721. ˑ

722. ˒

723. ˓

724. ˔

725. ˕

726. ˖

727. ˗

728. Ė

729. ė

730. ˚

731. ˛

732. ˜

733. ˝

734. ˞

735. ˟

736. ˠ

737. ˡ

738. ˢ

739. ˣ

740. ˤ

741. ˥

742. ˦

743. ˧

744. ˨

745. ˩

746. ˪

747. ˫

748. ˬ

749. ˭

750. ˮ

751. ˯

752. ˯

753. ˱

754. ˲

755. ˳

756. ˴

757. ˵

758. ˶

759. ˷

760. ˸

761. ˹

762. ˺

763. ˻

764. ˼

765. ˽

766. ˾

767. ˿

768. ̀

769. ́

770. ̂

771. ̃

772. ̄

773. ̅

774. ̆

775. ̇

776. ̈

777. ̉

778. ̊

779. ̋

780. ̌

781. ̍

782. ̎

783. ̏

784. ̐

785. ̑

786. ̒

787. ̓

788. ̔

789. ̕

790. ̖

791. ̗

792. ̘

793. ̙

794. ̚

795. ̛

796. ̜

797. ̝

798. ̞

799. ̟

800. ̠

801. ̡

802. ̢

803. ̣

804. ̤

805. ̥

806. ̦

807. ̧

808. ̨

809. ̩

810. ̪

811. ̫

812. ̬

813. ̭

814. ̮

815. ̯

816. ̰

817. ̱

818. ̲

819. ̳

820. ̴

821. ̵

822. ̶

823. ̷

824. ̸

825. ̹

826. ̺

827. ̻

828. ̼

829. ̽

830. ̾

831. ̿

832. ̀

833. ́

834. ͂

835. ̓

836. ̈́

837. ͅ

838. ͆

839. ͇

840. ͈

841. ͉

842. ͊

843. ͋

844. ͌

845. ͍

846. ͎

847. ͏

848. ͐

849. ͑

850. ͒

851. ͓

852. ͔

853. ͕

854. ͖

855. ͗

856. ͘

857. ͙

858. ͚

859. ͛

860. ͛

861. ͜

862. ͞

863. ͟

864. ͠

865. ͡

866. ͢

867. ͣ

868. ͤ

869. ͥ

870. ͥ

871. ͧ

872. ͨ

873. ͩ

874. ͪ

875. ͫ

876. ͬ

877. ͭ

878. ͮ

879. ͯ

880. Ͱ

881. ͱ

882. Ͳ

883. ͳ

884. ʹ

885. ͵

886. Ͷ

887. ͷ

888.

889.

890. ͺ

891. ͻ

892. ͼ

893. ͽ

894. ;

895. Ϳ

896.

897.

898.

899.

900. ΄

901. ΅

902. Ά

903. ·

904. Έ

905. Ή

906. Ί

907.

908. Ό

909.

910. Ύ

911. Ώ

912. ΐ

913. Α

914. Β

915. Γ

916. Δ

917. Ε

918. Ζ

919. Η

920. Θ

921. Ι

922. Κ

923. Λ

924. Μ

925. Ν

926. Ξ

927. Ο

928. Π

929. Ρ

930.

931. Σ

932. Τ

933. Υ

934. Φ

935. Χ

936. Ψ

937. Ω

938. Ϊ

939. Ϋ

940. ά

941. έ

942. ή

943. ί

944. ΰ

945. α

946. β

947. γ

948. δ

949. ε

950. ζ

951.

Suscribirse a:

Entradas (Atom)